知識庫

2017-02-20

SBI1001-根本原因分析:惡意程式檢測

本文適用於以下Sophos Lab產品:

適用Sophos Intercept X

本文提供使用根本原因分析(RCA)的惡意程式檢測(阻擋但未清除)的範例教學

您有時可能會看到偵測到惡意物件的警告,而這些警告有著各式各樣的類型。

包括了Mal / Phish-A,Mal / HTMLGen-A, JSDldr,DocDl,mScript等

以下是可能顯示在Sophos Central Admin管理介面的一條警示範例

在下方範例當中,在Sophos Central 管理介面的警示內,描述欄位顯示有一個新的Mal/DrodZp-A類型的未清理惡意程式。

這時選擇根本原因分析(RCA),比對發生的時間後,可以看到有一項相同類型的物件項目。

點選該類型的名稱(Mal/DrodZp-A),會進入根本原因分析詳情的概觀畫面,當中有以下的詳細資訊:

在這個範例當中,我們可以看到檢測到的根本原因(做法)是 outlook.exe,由此我們可以假設他是用戶收到的電子郵件。

點選成品分頁,可以查看RCA當中所涉及的每一個物件、程序、登錄機碼和網路連接,也能夠提供以CSV匯出清單。

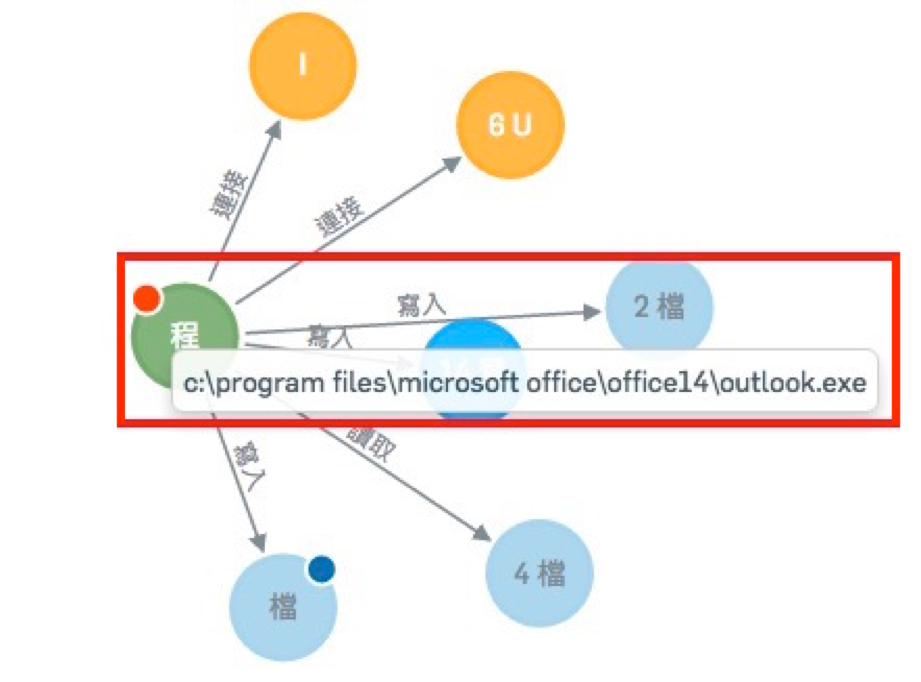

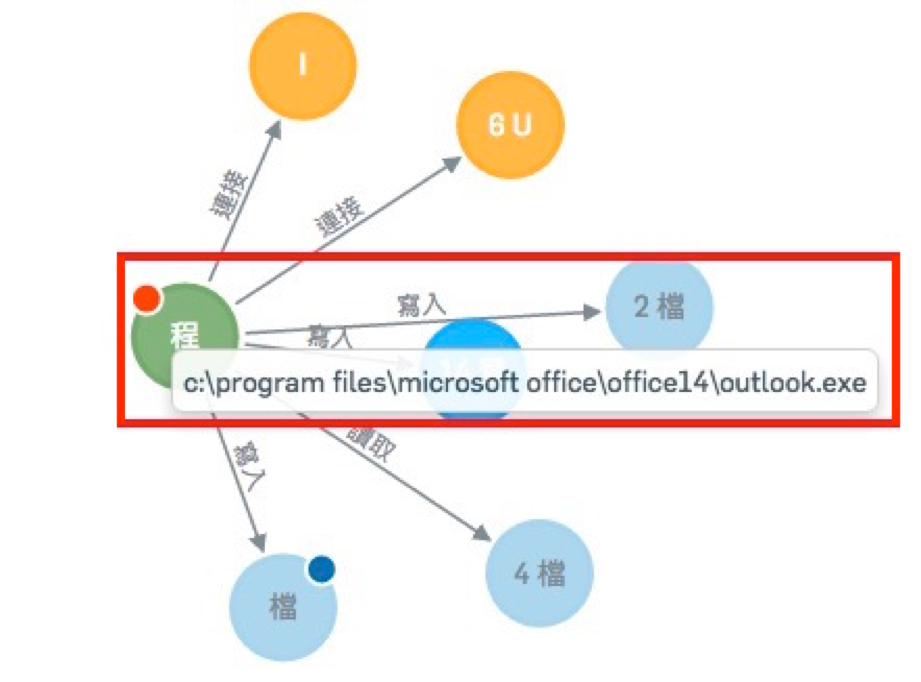

點選視覺化分頁,可以查看視覺化的攻擊圖例,可以看到稱為指標的被檢測事件,以及如何導回到根本原因。

將滑鼠游標停留在根本原因項目上,它顯示出outlook.exe

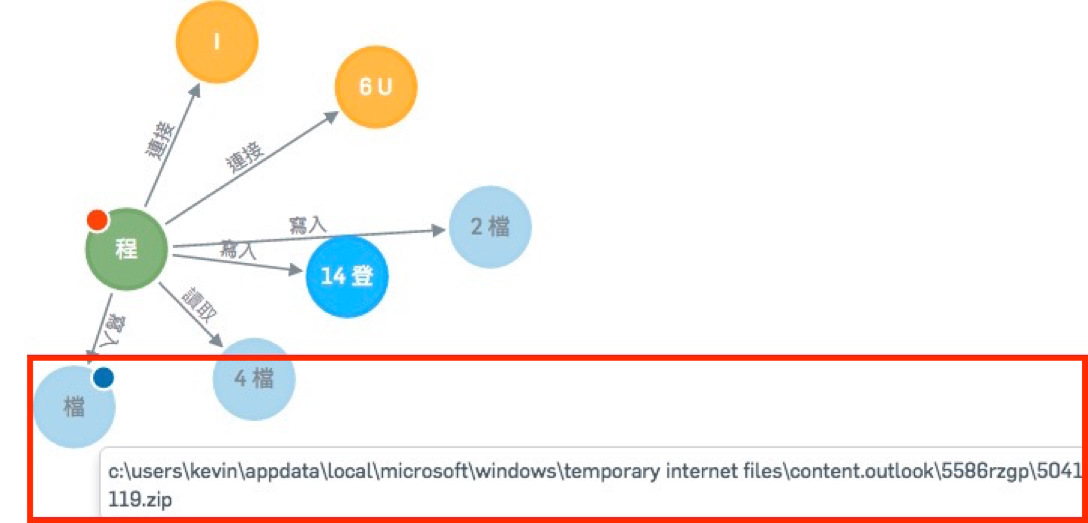

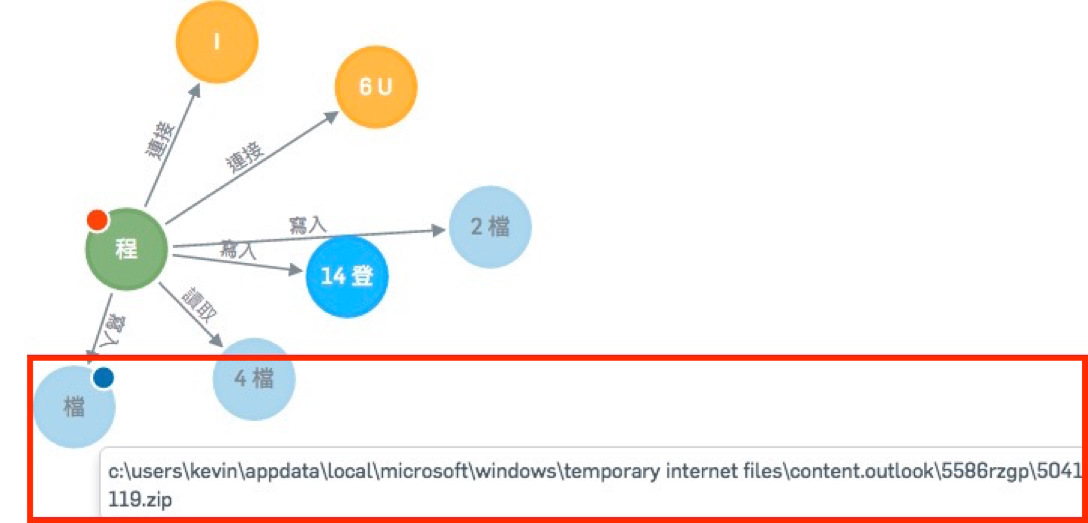

將滑鼠游標停留在指標上,他顯示了一個zip的壓縮檔案路徑,就是這個物件觸發了Mal/DrodZp-A檢測。

由上述的說明,在這個案例中我們確定了下列幾個點:

如果在Outlook當中開啟電子郵件的附件,Windows會將其暫存副本寫入至C:當中並且開啟。

如果在使用者關閉附件時發生,則該暫存副本將被自動刪除。如果使用者開啟的動作被阻擋,則他會發生相同的情況。

這就是為什麼我們會看到『未清理應用程式』的訊息,因為該文件已經被自動刪除了。

在這個案例當中,我們應該建議使用者由收件匣當中刪除該封電子郵件。

如需更多產品資訊,請與湛揚技術服務中心聯繫,我們將竭誠為您服務!

服務信箱:support@t-tech.com.tw

客服專線:(02)2515-1599

週一至週五 (不含國定假日) 09:00~12:30;13:30~18:00

適用Sophos Intercept X

本文提供使用根本原因分析(RCA)的惡意程式檢測(阻擋但未清除)的範例教學

您有時可能會看到偵測到惡意物件的警告,而這些警告有著各式各樣的類型。

包括了Mal / Phish-A,Mal / HTMLGen-A, JSDldr,DocDl,mScript等

以下是可能顯示在Sophos Central Admin管理介面的一條警示範例

- 未清理惡意程式:'Mal/DrodZp-A' at 'C:\Users\JoeBlogs\AppData\invoice.docm'

在下方範例當中,在Sophos Central 管理介面的警示內,描述欄位顯示有一個新的Mal/DrodZp-A類型的未清理惡意程式。

這時選擇根本原因分析(RCA),比對發生的時間後,可以看到有一項相同類型的物件項目。

點選該類型的名稱(Mal/DrodZp-A),會進入根本原因分析詳情的概觀畫面,當中有以下的詳細資訊:

- 摘要

- 內容:檢測到的物件類型以及涉及多少檔案物件

- 地點:涉及的用戶和設備

- 時間:檢測的日期時間

- 做法:被判定為攻擊來源的應用程式名稱

- 後續步驟:接下來要如何處理的建議

- 活動紀錄:提供評論區塊,讓管理者能夠針對此案件添加紀錄

在這個範例當中,我們可以看到檢測到的根本原因(做法)是 outlook.exe,由此我們可以假設他是用戶收到的電子郵件。

點選成品分頁,可以查看RCA當中所涉及的每一個物件、程序、登錄機碼和網路連接,也能夠提供以CSV匯出清單。

點選視覺化分頁,可以查看視覺化的攻擊圖例,可以看到稱為指標的被檢測事件,以及如何導回到根本原因。

將滑鼠游標停留在根本原因項目上,它顯示出outlook.exe

將滑鼠游標停留在指標上,他顯示了一個zip的壓縮檔案路徑,就是這個物件觸發了Mal/DrodZp-A檢測。

由上述的說明,在這個案例中我們確定了下列幾個點:

- 使用者收到了帶有惡意附件的電子郵件

- 使用者點擊該附件,導致其暫存檔被寫入至C:當中

- 使用者開啟該物件的動作被阻擋了

如果在Outlook當中開啟電子郵件的附件,Windows會將其暫存副本寫入至C:當中並且開啟。

如果在使用者關閉附件時發生,則該暫存副本將被自動刪除。如果使用者開啟的動作被阻擋,則他會發生相同的情況。

這就是為什麼我們會看到『未清理應用程式』的訊息,因為該文件已經被自動刪除了。

在這個案例當中,我們應該建議使用者由收件匣當中刪除該封電子郵件。

如需更多產品資訊,請與湛揚技術服務中心聯繫,我們將竭誠為您服務!

服務信箱:support@t-tech.com.tw

客服專線:(02)2515-1599

週一至週五 (不含國定假日) 09:00~12:30;13:30~18:00