Check Point

Check Point Harmony Endpoint 端點安全

Check Point Harmony Endpoint 端點安全

Harmony Endpoint 是一款完整的企業端點安全解決方案,專注於幫助遠端辦公人員在目前日漸複雜的威 脅環境中保持安全。Harmony Endpoint 有效防止迫在眉睫的端點威脅,如勒索軟體、釣魚攻擊或偷渡式 惡意軟體,同時通過自主偵測與回應,快速、最大限度地降低入侵影響。 如此一來,企業只需一款高效且具有成本效益的解決方案即可獲得強而有力的端點保護。

Harmony Endpoint

您所需的企業端點保護方案

您所需的企業端點保護方案

Harmony Endpoint 是一款完整的企業端點安全解決方案,專注於幫助遠端辦公人員在目前日漸複雜的威 脅環境中保持安全。Harmony Endpoint 有效防止迫在眉睫的端點威脅,如勒索軟體、釣魚攻擊或偷渡式 惡意軟體,同時通過自主偵測與回應,快速、最大限度地降低入侵影響。

如此一來,企業只需一款高效且具有成本效益的解決方案即可獲得強而有力的端點保護。

Harmony 統合 6 種雲端資安產品,100% 保障遠距辦公資安

不分連線地點、不分連線目的地,也不分連線方式;

您的住家、裝置、隱私權以及組織資料將全數享有滴水不漏的安全防護,不必擔心任何網路威脅。

運作方式

360 度全方面的端點保護

防止迫在眉睫的端點威脅

- 即時阻擋來自 Web 瀏覽或電子郵件附檔的惡意軟體,以免其入侵端點,對用戶生產力不造成任何影 響。用戶通過電子郵件收到或透過 Web 瀏覽器下載的所有檔案都將發送到威脅仿真沙箱進行檢測。 另外,Harmony Endpoint 還可利用檔案清洗(CDR)對檔案進行淨化,在毫秒間交付安全無虞的內容 予用戶。

-

在離線模式也可以提供即時且全面性的保護, 防止勒索軟體、惡意軟體和無檔案式攻擊。當 檢測到異常或惡意行為,端點行為守衛 (Behavior Guard)就會攔截並修復整個攻擊 鏈,不殘留任何惡意攻擊痕跡。防勒索軟體功 能可終止正在加密檔案或嘗試入侵 OS 備份等 勒索軟體行為,此外更自動復原被勒索軟體加 密的文件。Harmony Endpoint 確保備份空間 的安全性,故僅有 Check Point 簽名執行序可以瀏覽本地的備份空間。若惡意軟體試圖執行影子複製 (Shadow-Copy)刪除,也不會丟失任何數據。

- Check Point 使用獨家 Zero-Phishing® 技術來防止用戶遭受釣魚攻擊,Zero-Phishing® 即時識 別並即時阻擋用戶連線至釣魚網站,以防用戶密碼遭竊。 Zero-Phishing® 還可以進一步檢測外 部網站上的是否與企業密碼重複使用情況,有效防止攻擊者執行撞庫攻擊。

加快復原速度

自動執行 90% 的攻擊檢測、調查和修復任務

- 自動化攻擊控制和修復:市面上唯一可自動化並全面修復整個攻擊狙殺鏈的企業端點保護解決方案。 當 Harmony Endpoint 檢測到攻擊後,受感染設備會被自動隔離以防止橫向感染移動,並復原至安全 狀態。

-

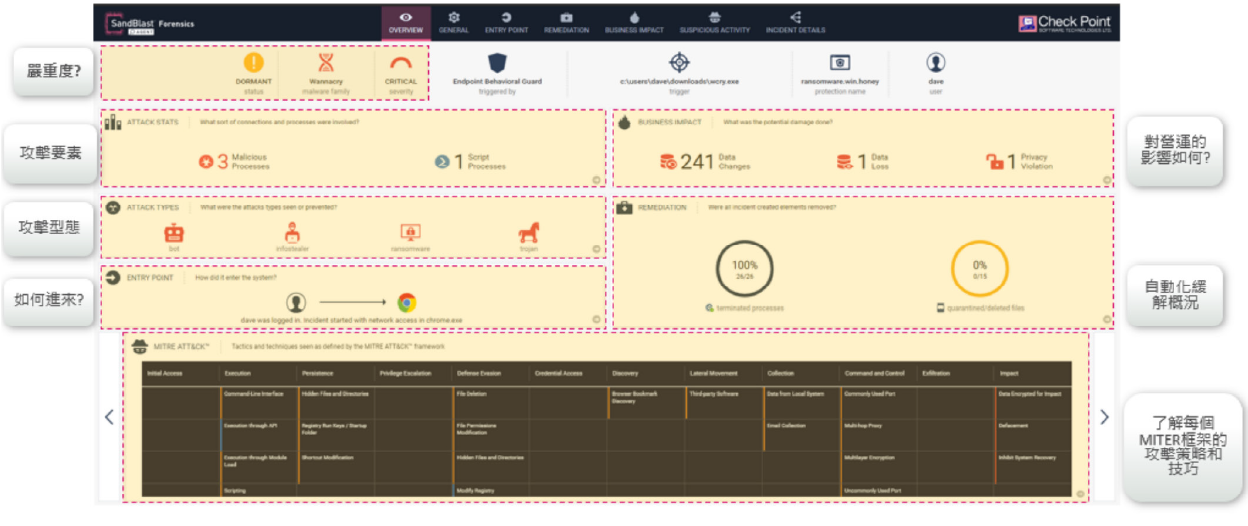

自動化鑑識報告:讓您詳細瞭解受影響資產、攻擊鏈及 MITRE ATT&CK™ 框架對應。鑑識報告記載

端點事件,包括受影響檔案、啟動的執行序、系統註冊表變化以及網路活動。強大的攻擊診斷和可視

化報告有助於管理人員採取後續補救措施,幫助事件應變團隊且高效地診斷和解決攻擊。

Harmony Endpoint 鑑識報告 -

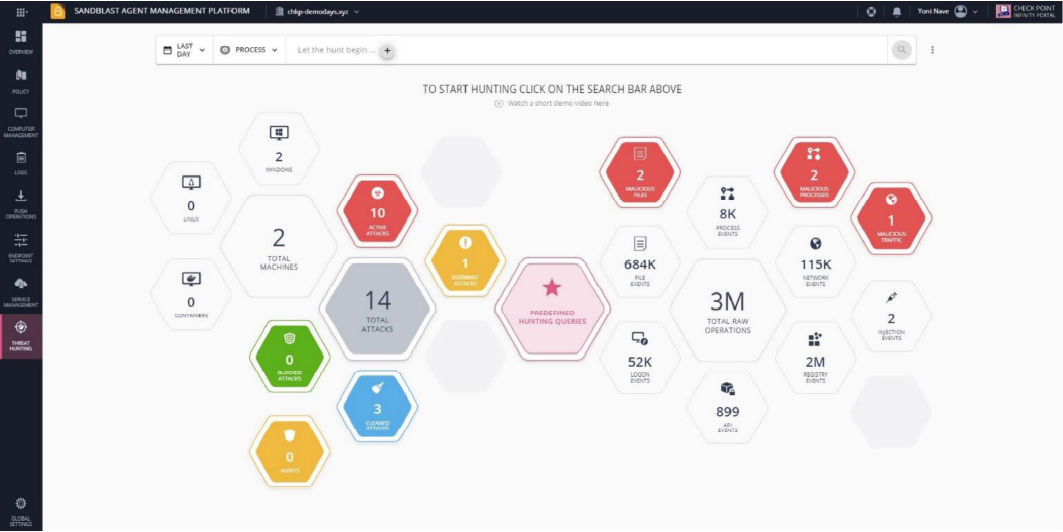

威脅獵捕:透過 ThreatCloud™ 從數億傳感器收集的全球共享威脅情報,來比對企業端點的執行記

錄,找到企業內部潛藏威脅。通過威脅獵捕功能,您可以設置查詢或使用預定義查詢語法深入挖掘可

疑事件,並執行修復。

Harmony Endpoint – 威脅獵捕

最佳總擁有成本

一款高效且富有成本效益的解決方案,為您提供所需的一切端點保護

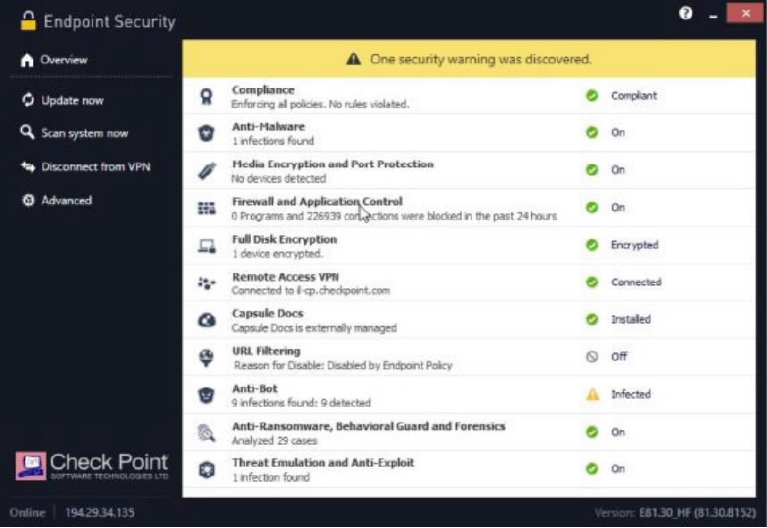

Harmony Endpoint 提供 EPP、EDR、VPN、NGAV、檔 案和 Web 瀏覽保護的單一代理引擎,幫助您企業簡化管 理流程,降低總擁有成本。 極為靈活,滿足您的特定安全和合規要求。

- Harmony Endpoint 建立於本地或透過雲服務託管,強大易用的功能且支持快速部署,滿足您的要求

- 支援 Windows、macOS 和 Linux 作業系統

- VDI 功能,支援 VMWare Horizon、Citrix PVS/MCS

- Harmony Endpoint 安裝程式支援無縫升級和復原,對端點用戶而言,無需重啟裝置,也不會遭受 任何中斷

- 開發人員保護 - 保護開發人員不慎將密碼或金鑰外洩風險,無需整合持續集成/持續交付(CI/CD) 或者 集成開發環境 (IDE)

Check Point Infinity 是首個整合式安全架構,旨在解決連線 需求增長和安全性不足所帶來的複雜問題,橫跨網路、雲、 端點、行動裝置和物聯網提供全面保護和威脅情報。

技術規格

| HARMONY ENDPOINT 方案 | |

| 方案 |

注:端點合規性在所有套件中均有提供 |

| 作業系统 | |

| 支援的作業系统 |

|

| 跨電子郵件和 Web 進行檔案清洗 (CDR) | |

| 威脅萃取 | 移除可能被惡意利用的內容,重建檔案以消除潛在威脅,並在幾秒內向用戶提供處理後的乾淨檔案 |

| 威脅仿真 |

|

| 集中化管理 | |

| 雲端 & 本地管理 |

|

| NGAV:運行時檢測和保護 | |

| 防勒索軟體 |

|

| 防漏洞利用 |

|

| 行為守衛 |

|

| Web 保護 | |

| 零時差釣魚保護 |

|

| 公司密碼保護 | 檢測外部網站上的是否與企業密碼重複使用情況 |

| URL 過濾 |

|

| 威脅獵捕 | |

| 威脅獵捕 | 收集端點上的所有原始事件和檢測到的事件,主動進行威脅獵捕並深入調查事件 |

功能比較表

| 端點授權的功能比較表 | Check Point Harmony Endpoint | |||

| Basic 基礎版 | Advanced 高級版 | Complete 完整版 | ||

| Deployment | Cloud /On-Prem(地端管理需額外購買管理機授權) | |||

| Device Control |

Full Disk Encryption | No | No | Yes |

| Media Encryption (e.g. USB encryption) | No | No | Yes | |

| Port Protection (e.g. USB, bluetooth control etc.) | Yes | Yes | Yes | |

| Application Control | Yes | Yes | Yes | |

| Host Firewall | Yes | Yes | Yes | |

| URL filtering | Yes | Yes | Yes | |

| Threat Prevention |

Signature-based Detection | Yes | Yes | Yes |

| Dynamic Analysis (Sandboxing) | No | Yes | Yes | |

| Content Disarm and Reconstruct | No | Yes | Yes | |

| Malicious Traffic Detection | Yes | Yes | Yes | |

| Machine Learning | Yes | Yes | Yes | |

| Runtime Behaviour Analysis | Yes | Yes | Yes | |

| Ransomware Protection | Yes | Yes | Yes | |

| Data Rollback and Restore (Ransomware Protection) | Yes | Yes | Yes | |

| Zero-days Phishing Protection | Yes | Yes | Yes | |

| Exploit Prevention | Yes | Yes | Yes | |

| Endpoint Detection and Response |

Forensics Report | Yes | Yes | Yes |

| Threat Hunting | Yes | Yes | Yes | |

| MITRE ATT&CK Threat Hunting Map | Yes | Yes | Yes | |